Aus aktuellem Anlass: Wer dem Treiben der Überwacher im Internet nicht tatenlos zusehen will, hat dazu die passenden und hochwirksamen Werkzeuge: GnuPG und PGP. Die beiden Chiffriersysteme bieten eine starke, asymmetrische Verschlüsselungstechnik, die auf dem Public/Private-Key Verfahren beruht. Nach dem heutigen Stand der Kenntnis können Daten, die mit einem 2048 Bit breiten RSA-Key verschlüsselt sind, nicht ohne massiven Aufwand dechiffriert werden, auch nicht von einem berühmt-berüchtigten Geheimdienst, der zurzeit mit viel medialer Aufmerksamkeit bedacht wird.

Aus aktuellem Anlass: Wer dem Treiben der Überwacher im Internet nicht tatenlos zusehen will, hat dazu die passenden und hochwirksamen Werkzeuge: GnuPG und PGP. Die beiden Chiffriersysteme bieten eine starke, asymmetrische Verschlüsselungstechnik, die auf dem Public/Private-Key Verfahren beruht. Nach dem heutigen Stand der Kenntnis können Daten, die mit einem 2048 Bit breiten RSA-Key verschlüsselt sind, nicht ohne massiven Aufwand dechiffriert werden, auch nicht von einem berühmt-berüchtigten Geheimdienst, der zurzeit mit viel medialer Aufmerksamkeit bedacht wird.

Aber woher kommt der grosse Aufschrei seit bekannt ist, dass Datenströme im Internet weltweit und systematisch überwacht werden? Dass Staaten und Behörden ihre Bürger überwachen ist ja nichts neues. Eher im Gegenteil, spätestens seit dem Schweizer Fichenskandal (1989) ist bekannt, dass observiert wird. Bestätigt wurde diese Erkenntnis im Jahr 2009, als ruchbar wurde, dass durch die Hintertür eine Echtzeitüberwachung des Internet eingeführt werden sollte. Und seit dem Jahr 2001 ist die Existenz eines weltweiten Spionagenetzes, das von Nachrichtendiensten der USA, Großbritanniens, Australiens, Neuseelands und Kanadas betrieben wird, gesichert: es wird Echelon genannt, lediglich der genaue Umfang der überwachten Datenströme blieb wegen der Geheimhaltung lange unklar. Mit den Enthüllungen eines Ex-Geheimdienstlers aus den USA wurde die Dimension in den vergangenen Monaten indes gut fassbar. Für jeden Datenstrom, sei es ein E-Mail, eine Facebook-Nachricht, der Abruf einer Webseite oder die Datenspeicherung in einer Cloud gilt: führt dieser Datenstrom durch Server oder Netzwerke aus einem der oben genannten Länder, wird mitgehört.

Schutz der Privatsphäre

1. Jede Person hat Anspruch auf Achtung ihres Privat- und Familienlebens, ihrer Wohnung sowie ihres Brief-, Post- und Fernmeldeverkehrs.

2. Jede Person hat Anspruch auf Schutz vor Missbrauch ihrer persönlichen Daten.

Artikel 13 der Schweizer Bundesverfassung

Überwachung im Internet ist folglich weder neu noch unbekannt, die jüngsten Enthüllungen haben aber viele Menschen für das Problem sensibilisiert: Wer im Internet kommuniziert, wird observiert. Und die Tatsache, dass die meisten Datenströme nicht oder nur schwach verschlüsselt sind, erleichtert den Überwachern die Arbeit ungemein. Sie können die Informationen, die meist im Klartext (!) vorliegen, mit eigens für diesen Zweck entwickelten Algorithmen analysieren und gewichten. Wenn der grösste Teil dieser Daten stark verschlüsselt wäre, hätten die Überwachungsagenten ein ernstes Problem. Sie kämen dennoch an ihr Ziel, aber der Aufwand wäre unvergleichbar grösser.

Was kann der einzelne nun tun, um sich vor neugierigen Blicken besser zu schützen? Natürlich genügt es nicht, einfach die E-Mails zu verschlüsseln. Vielmehr ist ein neues Bewusstsein gefragt, das den Schutz der eigenen Daten in einem neuen Licht betrachtet. Dazu gehört neben dem Verschlüsseln stets auch die Frage, was das eigene Tun (und Lassen) im Internet für Folgen haben kann. Wer regelmässig auf Facebook postet, nimmt in Kauf, dass Dritte über seine Gewohnheiten und Vorlieben im Bild sind. Und wer Daten auf einem öffentlichen Server ablegt, akzeptiert, dass jedermann jederzeit auf dieser Welt darauf zugreifen kann. Fragen und Abwägungen dieser Art stehen am Beginn einer neuen sicherheitsbewussten Denkart, zu der auch das Verschlüsseln gehört.

«Sicherheit ist eine Reise, nicht ein Ziel.»

Zehn Regeln der Informationssicherheit

Wenn von Kryptographie gesprochen wird, dann steht meist das Chiffrieren und die dafür verwendeten Techniken im Vordergrund (oft begleitet von Schilderungen spektakulärer Erfolge in der Kryptoanalyse). Das Kodieren von Daten bietet jedoch einige weitere wichtige Vorteile. So kann auf die Frage nach dem «Warum und Wozu» wie folgt geantwortet werden:

1. Wer verschlüsselt stellt nicht nur sicher, dass seine persönlichen Daten für Dritte unlesbar sind – und bleiben. Mit einer Signatur kann auch festgestellt werden, ob Informationen manipuliert worden sind. Der Empfänger einer E-Mail kann beispielsweise kontrollieren, ob der Inhalt tatsächlich unverändert ist.

2. Mit einer Signatur kann zudem die Echtheit einer E-Mail geprüft werden. Der Empfänger kann verifizieren, ob eine Nachricht tatsächlich vom erwarteten Absender stammt. Umgekehrt kann der Absender nicht abstreiten, dass eine Nachricht von ihm versandt wurde, wenn er diese ordnungsgemäss signiert hat. Wenn jemand die Gewohnheit hat, alle E-Mails zu signieren, dann ist eine signaturlose Nachricht, die vorgibt, von ihm zu stammen, von vornherein suspekt.

3. Es kommt das zuvor erwähnte Argument hinzu: Wenn das Verschlüsseln zu einer allgemeinen Gewohnheit wird, dann müssen Überwacher einen enormen Mehraufwand leisten, um mitlesen zu können. Starke Verschlüsselung schützt wirksam vor Missbrauch, wenn der Aufwand zum Dechiffrieren einer Information den Nutzen übersteigt, den sie bringt.

4. Wer konsequent verschlüsselt, schliesst damit eine Versicherung ab. Informationen, die heute bedeutungslos sind, können Jahre später plötzlich brisant werden. Sind sie routinemässig schon bei ihrer Entstehung verschlüsselt worden, bleiben sie auch dann geschützt, wenn sie interessant werden. Dieser Punkt ist wichtig, wenn mit GnuPG ein neuer Schlüssel erstellt wird. Wenn die damit verschlüsselten Daten auch in zehn oder 20 Jahren noch sicher sein sollen, muss ein entsprechend grosser Schlüssel verwendet werden. Die aktuelle GnuPG Version erlaubt eine RSA Schlüsselgrösse von bis zu 4096 Bits. Ein nur halb so grosser Key (2048 Bit) gilt zurzeit als sicher.

Verschlüsseln mit GnuPG

Wer den Entschluss fasst, Informationen zu chiffrieren, hat mit GnuPG ein mächtiges Werkzeug zur Hand. GnuPG ist freie Software und kann mit den stärksten kommerziellen Verschlüsselungsprogrammen mithalten. Während früher Verschlüsselungstechniken eher kompliziert und zeitaufwendig waren, macht es GnuPG heute dem Anwender einfach. Dieser muss lediglich ein Schlüsselpaar generieren und den öffentlichen Teil des Schlüssels den Partnern zukommen lassen. GnuPG arbeitet nach dem Public/Private-Key Verfahren, auch asymmetrische Verschlüsselung genannt. Bevor verschlüsselt werden kann, muss ein Schlüsselpaar generiert werden. Dieses besteht aus zwei Schlüsseln: einem privaten, der passwortgeschützt ist und streng unter Verschluss gehalten werden muss, sowie einem öffentlichen Schlüssel. Der öffentliche Schlüssel wird an alle Personen weitergegeben, die am verschlüsselten Datenaustausch beteiligt sind. Diese haben ihrerseits ein Schlüsselpaar generiert und geben den öffentlichen Teil des Keys weiter. Das Chiffrieren/Dechiffrieren erfolgt dann nach dem stets gleichen Schema: Dateien und Mails werden mit einem öffentlichen Schlüssel chiffriert. Entschlüsseln kann dann nur die Person, die den privaten Schlüssel besitzt, zu dem der öffentliche Schlüssel gehört, mit dem zuvor chiffriert worden ist.

Ein Schlüsselpaar kann mit GnuPG mit einem einzigen Kommando erstellt werden:

gpg –gen-keys

GnuPG stellt nun einige Fragen zum Typ und zur Grösse des Keys. Hier können die Vorgabewerte übernommen werden. Weiter muss der Name des Schlüsselbesitzers, die E-Mail Adresse und ein Kommentar eingegeben werden, der die Funktion, den Beruf oder den Arbeitgeber ausweist. Als letztes wird nach der Passphrase gefragt, die den Schlüssel schützt: Nur wer diese Passphrase kennt, kann mit dem privaten Schlüssel dechiffrieren. Entsprechend sicher sollte die Passphrase gewählt werden.

GnuPG benötigt anschliessend etwas Zeit, um das Schlüsselpaar zu generieren. Natürlich taucht beim Erstellen des Keys die Frage auf, wie gross dieser sein muss, um nach aktuellen Massstäben sicher zu sein. Michael W. Lucas, der Verfasser des Buches «PGP & GPG: Email for the Practical Paranoid» hält fest, dass ein 2048 Bit grosser RSA Key eine solide Sicherheit bietet.

Sobald der SChlüsel fertig erstellt ist, kann mit dem Verschlüsseln losgelegt werden, beispielsweise mit dem Verschlüsseln einer einzelnen Datei:

gpg –output sample.gpg –encrypt –recipient pmuster@muster.org sample.doc

Mit diesem Kommando wird das Word Dokument «sample.doc» verschlüsselt und in der Datei sample.gpg gespeichert. Natürlich bleibt die Originaldatei erhalten. Die E-Mail Adresse muss angegeben werden, denn sie legt fest, welcher öffentliche Schlüssel für das Chiffrieren verwendet wird. Und so kann die verschlüsselte Datei wieder in Klartext umgewandelt werden:

gpg –output sample2.doc –decrypt sample.gpg

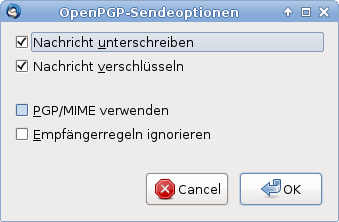

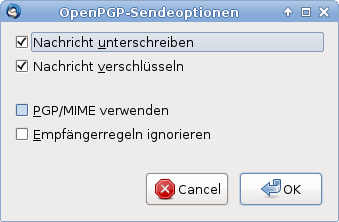

Zum dechiffrieren wird nun der private Schlüssel benötigt, es erfolgt deshalb eine Abfrage der Passphrase. Mit dem Kommando wird eine Kopie des Word Dokumentes in der Datei sample2.doc abgelegt. Die verschlüsselte Fassung bleibt wiederum erhalten. Wie aber kann GnuPG nun verwendet werden, um Mails zu verschlüsseln? Beim populären E-Mail Client Mozilla Thunderbird geht dies ziemlich einfach, es muss lediglich das Add-On EnigMail installiert werden. In der Symbolleiste gibt es dann zwei neue Icons: Chiffrieren und Signieren.

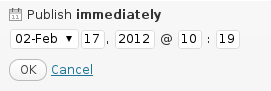

EnigMail Dialog zum Verschlüsseln

Ich möchte an diser Stelle die kurze Einführung zu GnuPG beenden, es gibt im Internet zahlreiche gute Tutorials und Handbücher, die gründlicher auf die Verwendung von GnuPG eingehen. Meine Empfehlung an dieser Stelle ist Das GNU-Handbuch zum Schutze der Privatsphäre.

Der Lattenzaun neben dem Stahltor

Es nützt nichts, den Zugang zu einem Grundstück mit einer Sicherheitstüre auszustatten, wenn für die restliche Umzäunung des Geländes ein wackliger Lattenzaun aufgebaut wird. Bei GnuPG ist das nicht anders: Die stärkste Verschlüsselung ist wertlos, wenn der eigene Computer nur ungenügend gesichert ist. Scheinbare Sicherheit ist gefährlicher als keine Sicherheit. Unlängst hat ein berühmter Whistleblower bestätigt, dass die Endpunktsicherheit beim Dechiffrieren eine wichtige Rolle spielen kann: Um an eine Information zu gelangen, wird vor dem aufwendigen und zeitraubenden Dekodieren versucht, die Daten dort zu entwenden, wo sie unverschlüsselt sind. Oft ist dies die lokale Festplatte eines PC.

Wer GnuPG nutzt, kann die Wirksamkeit des Datenschutzes erhöhen, wenn er die Dokumentation zu GnuPG sorgfältig liest. Denn jedes nicht sachgemässe Benutzen der Verschlüsselungssoftware hat Fehler zur Folge. Fehler, die ein potentieller Angreifer ausnutzt – und wenn in so einer Situation wenigstens eines ist, dann dies: dass der Angreifer keine Fehler macht. Einer der häufigsten Fehler, der bei GnuPG gemacht wird, ist naturgemäss die unsichere Aufbewahrung des privaten Schlüssel. Dieser gehört nicht auf eine Multiuser-System oder auf einen PC, den mehrere Personen nutzen. Wer ihn per E-Mail versendet oder ihn in einer Cloud speichert, muss damit rechnen, dass mit dem Schlüssel auch seine Identität gestohlen wird. Gewiss: der Schlüssel bleibt vorderhand mit der Passphrase gesichert, wer aber den Schlüssel hat, kann alle Mittel nutzen, um das Passwort zu ermitteln, zum Beispiel mit einem Keylogger.

«Es ergibt keinen Sinn, neue Gesetze gegen die Überwachung zu fordern. Denn jeder Staat hat den inhärenten Drang, seine Bürger zu überwachen, so wie jede Katze das naturgemässe Bedürfnis hat, Mäuse zu jagen.»

Apropos Passphrase: diese sollte so gewählt werden, dass sie aus mehreren Wörtern besteht, vermischt mit Zahlen und Sonderzeichen. Ferner sollte die Passphrase nirgendwo aufgeschrieben werden, auch nicht auf einem Post-It, das an den Bildschirm geklebt wird. Der sicherste Aufbewahrungsort für die Passphrase ist der Kopf des Schlüsselbesitzers. Es kann nicht genügend auf die Bedeutung der Passphrase hingewiesen werden: Sie ist idealerweise mehr als 30 Zeichen lang und ergibt inhaltlich keinerlei Sinn. Aber sie ist doch so aufgebaut, dass der Besitzer sie sich merken kann. Eine miserable Passphrase ist beispielsweise: «Beam me up, Scotty!», wenn schon StarTrek im Spiel sein muss, dann sollte wenigstens etwas in dieser Art verwendet werden: «Beime/.uns alle 8-auf das Space,sch1ff!»

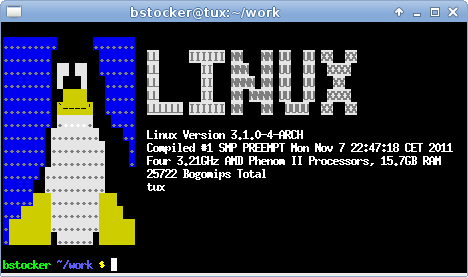

Der private Schlüssel gehört auf einen PC, auf den sonst niemand Zugriff hat und der wenigstens mit aktuellen Patches und einem Virenscanner ausgestattet ist. Wer auch dem eigenen PC nicht traut, kann den Key auf einem USB-Stick ablegen und diesen nur anschliessen, wenn der Key auch tatsächlich benötigt wird. Es versteht sich von selbst, dass vom Schlüsselpaar eine Sicherheitskopie gemacht und an einem sicheren Ort aufbewahrt werden muss.

Wenn E-Mails verschlüsselt werden, sollte ferner darauf geachtet werden, dass diese im Posteingang nicht unverschlüsselt abgelegt werden, ansonsten ist die ganze Mühe umsonst! Dasselbe gilt für den Postausgang, also der Ordner, in dem die gesendeten Mails abgelegt werden. Wichtig zu wissen ist es an dieser Stelle sicher auch, dass der Header der Nachricht nicht verschlüsselt wird. Das Datum, Absender und Empfänger, sowie der Betreff und das Sendeprotokoll bleiben unverschlüsselt. Wenn der Inhalt eines E-Mail geheim bleiben soll, enthält der Betreff entsprechend nichts, was auf den Inhalt schliessen lässt.

Das ganze Buch lesen

GnuPG ist ein guter und zuverlässiger Freund. Der «Privacy Guard» schützt unsere Informationen wirksam und verhindert, dass Dritte darauf zugreifen können. GnuPG schützt damit etwas, worauf jeder Mensch das Recht hat: Die eigene Privatsphäre. Es darf aber nie vergessen werden, dass GnuPG nur ein einzelnes Kapitel in dem Buch ist, das den Titel Datenschutz und Datensicherheit trägt. Es ist wichtig, das ganze Buch zu lesen.

Weitere, interessante Artikel:

«Was noch sicher ist»

«Das Ende von RSA & Co»

Aus aktuellem Anlass: Wer dem Treiben der Überwacher im Internet nicht tatenlos zusehen will, hat dazu die passenden und hochwirksamen Werkzeuge:

Aus aktuellem Anlass: Wer dem Treiben der Überwacher im Internet nicht tatenlos zusehen will, hat dazu die passenden und hochwirksamen Werkzeuge:

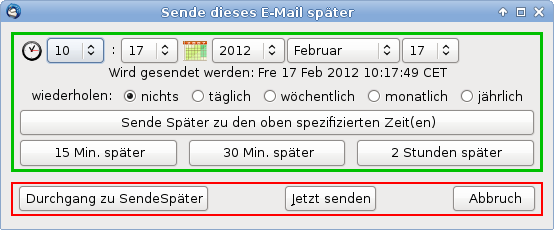

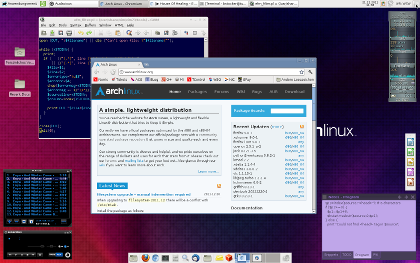

Auf einem Arbeitstisch können Unterlagen entweder ganz ordentlich nach dem Kachelprinzip nebeneinander und übereinander gelegt werden. Oder – etwas chaotischer – kreuz und quer durcheinander und aufeinander. Beide Methoden haben ihre Vor- und Nachteile. Ordnungsliebende Gemüter werden das erste Paradigma vermutlich vorziehen und alle Unterlagen schön säuberlich nebeinander legen und – wenn kein Platz mehr bleibt – sie so stapeln, dass wenigstens der obere Teil jedes Dokumentes noch zu sehen ist. Der dionysisch veranlagte Zeitgenosse lässt einfach alle Blätter auf den Tisch fallen und sucht sich das Gewünschte auf den Papiergewühl heraus. Suchen hat bekanntlich seinen Reiz… wir kennen das von den Wühlkisten im Ausverkauf.

Auf einem Arbeitstisch können Unterlagen entweder ganz ordentlich nach dem Kachelprinzip nebeneinander und übereinander gelegt werden. Oder – etwas chaotischer – kreuz und quer durcheinander und aufeinander. Beide Methoden haben ihre Vor- und Nachteile. Ordnungsliebende Gemüter werden das erste Paradigma vermutlich vorziehen und alle Unterlagen schön säuberlich nebeinander legen und – wenn kein Platz mehr bleibt – sie so stapeln, dass wenigstens der obere Teil jedes Dokumentes noch zu sehen ist. Der dionysisch veranlagte Zeitgenosse lässt einfach alle Blätter auf den Tisch fallen und sucht sich das Gewünschte auf den Papiergewühl heraus. Suchen hat bekanntlich seinen Reiz… wir kennen das von den Wühlkisten im Ausverkauf.